Gebäudeinfrastrukturen galten lange Zeit als relativ sicher. Abstürze und Ausfälle von Automationssystemen hatten meist systeminterne Gründe. Seit einiger Zeit wird die Sicherheit von Haus- und Gebäudeautomationssystemen jedoch in Zweifel gezogen. Insbesondere die Computermedien, beispielsweise Heise Online, aber auch die überregionalen Tageszeitungen wie Die Welt oder die NZZ, berichten von wahren Horrorszenarien mit denen die Nutzer Internet- oder Funk-basierender Automations-Einrichtungen zunehmend konfrontiert werden.

Die Bandbreite der Angriffe reicht von offen stehenden Haustüren und Garagentoren über lahm gelegte Hotels und Mikro-KWK-Anlagen bis hin zu professionell durchgeführten Cyberattacken wie gegen die iranischen Atomanreicherungsanlagen. Die weltweite Häufung von Angriffen auf infrastrukturkritische Ziele hat die zum Schweizerischen Forum Bauindustrie gehörende Gruppe der Schweizerischen Gebäudetechnik-Industrie (GSGI) veranlasst, das Thema Cyberterror den Vertretern seiner etwa 13 Mitgliedsfirmen realitätsnah zu präsentieren.

Verwundbarkeit von Infrastrukturen gestiegen

Dr. Felix Gassmann , Präsident GSGI und treibende Kraft bei der Aufarbeitung des Themas, kritisierte, dass die Konsequenzen des erstarkten Cyberterrors in der Automations- und MSR-Branche bislang kaum diskutiert werde. Spätestens seit der Hackerattacke auf den öffentlich-rechtlichen französischen Fernsehsender TV5 Monde Anfang April 2015 durch mutmaßliche Mitglieder der Terrororganisation „Islamischer Staat“ dürfe man das Thema nicht weiter ignorieren, mahnt Gassmann. Der nach eigenen Angaben zweitgrößte Sender der Welt, dessen Programme in 200 Länder ausgestrahlt werden, war mehrere Stunden vollständig blockiert. Auch der Schweizerische Nachrichtendienst des Bundes (NDB) beschäftige sich intensiv mit dem Thema Terrorabwehr, betont Gassmann. Dabei gehe es unter anderem auch darum, mit welchen Maßnahmen der Staat auf Angriffe gegen kritische Infrastrukturen in der Schweiz reagieren sollte und welche präventiven Maßnahmen dem NDB zugestanden werden. Gassmann dazu: „Unsere Verwundbarkeit ist deutlich gestiegen und damit auch die von Gebäudeinfrastrukturen.“ Wichtig sei es jetzt, einen Hype rund um das Thema Cyberterror zu vermeiden, denn sonst könnte der Branche unterstellt werden, sie mache Geschäfte mit der Angst.

Die Industrie schweigt auffällig laut

„Niemand spricht gerne über Cyberangriffe, schon gar nicht über die Details.“ Barnaby Skinner , Datenjournalist der Sonntagszeitung und des Tagesanzeigers, Zürich, kritisierte die defensive Informationspolitik von Firmen wie Microsoft und Symantec, obwohl die Angriffe auf Computersysteme laufend zunehmen. In einschlägigen Reports der Sicherheitsfirmen werde dagegen regelmäßig darauf hingewiesen, sich besser vor Angriffen zu schützen – mit Hinweisen auf die jeweils eigenen Sicherheitsprodukte. Begründet werde die gebremste Informationspolitik der Software-Riesen mit Stillschweige-Vereinbarungen und dem Schutz der Kunden. Skinner hält es jedoch für wichtig, konkrete Beispiele zu benennen, denn nur so könne das Gefahrenbewusstsein der Anwender sensibilisiert werden.

Ein drastisches Beispiel für Sicherheitslücken im Netzwerk sei der Tweet von Chris Roberts von der US-Sicherheitsfirma One, er sitze gerade in einer Boeing 737 auf dem Flug von New York nach Los Angeles und könne sich in deren Schubmanagementsystem einloggen. Ob er mal mit dem Flugzeugsystem herumspielen solle, fragte er seine Follower. Roberts wollte mit dieser Aktion vor möglichen Schwachstellen des speziell für die neue Flugzeuggeneration entwickelten satellitengestützten IT-Systems „Nextgen“ hinweisen, das in den neueren Boeing-Maschinen über WLAN zum Einsatz kommt. Skinner dazu: „Sicherheitsexperten warnen schon seit geraumer Zeit vor der theoretischen Möglichkeit, dass sich Fluggäste über ein infiziertes Smartphone oder Notebook bewusst oder unbewusst in das Steuerungssystem des Flugzeuges einwählen könnten. Man finde aber niemanden, der über die offensichtlichen Probleme dieses Aircraft-Systems sprechen möchte“. Und weiter, „leider redet die Industrie sehr nachdrücklich über die Bedrohungslage, schweigt aber sehr laut zu den Problemen.“

Wer sich ein Bild von der weltweiten Angriffslust auf Computer machen möchte, dem empfiehlt Skinner den Besuch der Website Norse ( map.ipviking.com ). Dort werden Angriffe auf weltweit 40 vorgegaukelte Computer nach Angriffsländern und Angriffszielen in Echtzeit registriert.

Cyberangriff als moderne Kriegsstrategie

Welche Folgen ein digitaler Angriff auf ein ganzes Land und seine Infrastruktur haben kann, verdeutlicht ein Cyberangriff auf Estland im Jahr 2007. Wegen der Verlegung eines sowjetischen Soldatendenkmals in Tallin wurden die Webseiten der Regierungsbehörden in Estland wochenlang blockiert. Auch Banken, Medien, Häfen, Flughäfen und Unternehmen waren davon betroffen. An den Angriffen auf Estland sollen bis zu einer Million PCs – vor allem aus Russland – beteiligt gewesen sein, berichtet „Der Tagesspiegel“ am 30. 5. 2007. IT-Fachleute und Politiker gehen davon aus, dass mit dieser Aktion die Methodik des Cyberkriegs getestet werden sollte. Estland gilt als das am stärksten Internet-affine Land der EU und ist Vorreiter beim E-Government. Skinner kommentiert: „Die wahren Angreifer wurden nie erkannt, aber die Größe und Professionalität des Angriffs deutet auf die Hilfe eines großen Telekommunikationsunternehmens hin.“ Interessant sei die Zielgenauigkeit des Angriffes gewesen, denn russische Banken waren nicht betroffen, erklärt Skinner.

Wie sehr kritische Infrastrukturen gefährdet sind, zeige der Angriff auf das iranische Atomprogramm mit Hilfe des Computerwurms Stuxnet. Die Angreifer nutzten dazu eine Sicherheitslücke im Windows-System. Skinner: „Das Schadprogramm wurde speziell für die Simatic S7 von Siemens entwickelt. Dabei wurde gezielt über die SCADA-Leittechnik in die Frequenzumrichter eingegriffen, um die Drehzahl von Zentrifugen der Urananreicherungsanlage in Natanz anzuheben und dadurch zu zerstören.“ Skinner weist darauf hin, dass diese Anlage mit großer Wahrscheinlichkeit über einen USB-Stick infiziert wurde, nicht über das Internet. Skinner dazu: „Seitdem der Angriff mit Stuxnet bekannt ist, rechnet die IT-Branche mit einem Super-Gau, also mit einem terroristischen Angriff auf eine physische Anlage. Womöglich ist das schon eingetreten, ohne dass die Bevölkerung etwas davon erfahren hat.“

Gefahren für das Internet der Dinge

Es muss jedoch nicht gleich ein Cyberkrieg sein, auch Steuerungs- und Regelungssysteme von gebäudetechnischen Anlagen und Infrastruktureinrichtungen seien gegen die Hackerangriffe kaum geschützt, verdeutlicht Skinner. Grundsätzlich ist alles gefährdet, das mit dem Internet verknüpft ist, also eine IP-Adresse besitzt. Dies kann ein intelligenter Kühlschrank, eine Alarm- oder eine PV-Anlage sein. Wer sich einen Überblick verschaffen will über die Dinge, die mit dem Internet verknüpft sind, dem empfiehlt der Datenjournalist die Suchmaschine www.shodan.io . „Dort finden Sie auch Informationen über Toaster und Kühlschränke, die am Internet hängen, wo sie installiert sind und ob der Zugang zu ihnen offen oder geschützt ist“, erklärt Skinner. Wie leicht es die Nutzer von Internet-verbundenen Anlagen und Geräten mit der Sicherheit nehmen, verdeutlicht ein Suchlauf der Redaktion Sonntagszeitung über die Shodan-Suchmaschine im Jahr 2013. „Dabei zeigte sich, dass in der Schweiz rund 2700 Anlagen komplett offen im Netz stehen, heute sind es etwa doppelt so viele“, berichtet Skinner. Eine der spektakulärsten Entdeckungen war das sperrangelweit offene System des Joggeli-Stadions in Basel mit rund 38 000 Sitzplätzen. Jeder Internetnutzer hätte dort über die Eingabemaske die Tore des Stadions aktiv öffnen oder schließen können. Skinner: „Solche Sicherheitslücken können natürlich auch von Hooligans oder Aktivisten ausgenutzt werden. Physische Sicherheitsvorkehrungen nutzen nichts, wenn im Internet die Türen offenstehen.“ Die lapidare Antwort des Herstellers des Türmanagementsystems zu dem Vorfall gegenüber der Sonntagszeitung: „Das System eignet sich nicht, um an das Internet angeschlossen zu werden.“

Auch 216 kleinere und größere Photovoltaikanlagen waren ungeschützt mit dem Internet verbunden. Skinner: „Wir konnten mit unserem Browser die Systeme abrufen, hatten Einblick in das Monitoringsystem und waren in der Lage, das Steuerungssystem zu manipulieren, das heißt, die Anlage ein- und auszuschalten.“ Skinner dazu: „Der Hersteller dieser PV-Managementsysteme – ein Marktführer aus Deutschland – wies uns darauf hin, dass die Betreiber dieser Anlagen nicht das ganze Pflegepaket abonniert hätten. Er sah sich auch nicht dazu verpflichtet, auf unsere Recherche zu reagieren und die betroffenen Betreiber zu informieren.“ Die meisten Eigentümer der PV-Anlagen hätten keine Ahnung davon, dass ihre Anlage offen im Netz steht. Man könne mit ganz wenig Aufwand ein Programm schreiben, das alle diese Anlagen auf einen Schlag abschaltet. Doch das sei noch nicht alles: „In einem Smart Grid könnte so ein Eingriff in bestimmten Regionen zu einem Netzausfall führen“, ergänzt Datenjournalist Skinner.

SCADA-Systeme besonders gefährdet

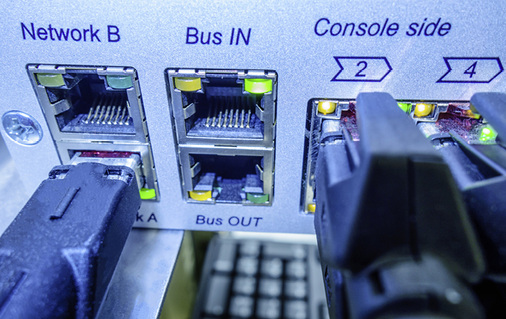

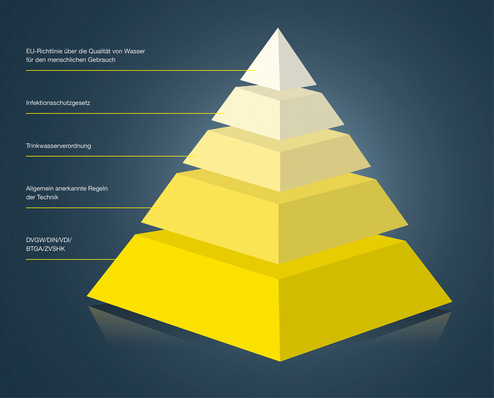

Auch Industrieanlagen, kommunale Versorger und Gebäudeinfrastrukturen sind gefährdet, wie ein weiteres Experiment der Sonntagszeitung gemeinsam mit dem im Tessin ansässigen Software-Unternehmen Nozomi Networks SA zeigt. Dabei wurde über eine sogenannte Honeypot-Architektur aus verschiedenen emulierten ICS/SCADA-Geräten ein im Internet sichtbares Wasserdruck-Kontrollsystem eines fiktiven Wasserwerkes auf der Basis der Simatic S7 200 PLC-Software simuliert. Um Angreifer zu locken, enthielten die Honeypots die für diese Systeme typischen Schwachstellen. Ergebnis: Innerhalb von 24 Tagen wurden auf die Honeypots 31 Cyberattacken aus 15 Ländern verübt. Unter den Angreifern waren auch Universitäten, die diese Anlagen zu Forschungszwecken besuchten. Es gab aber auch Angriffe, die zu Havarien an den Anlagen geführt hätten. Der aggressivste Angriff kam aus einem Internet-Cafe in Ho-Chi-Minh-Stadt, ehemals Saigon, in Vietnam. Diese Angreifer wollten einfach nur zerstören. Skinner zusammenfassend: „Hacker-Schreckensszenarien wie im Hollywoodfilm „Stirb langsam 4.0“ aus dem Jahr 2007 wurden von der Realität längst überholt.“

Bestand kaum für Anschluss ans Internet geeignet

Doch nicht nur SCADA-Systeme sind beliebte Angriffsziele von Hackern und Cyberterroristen, auch die in der technischen Gebäudeausrüstung verbauten Gebäudeautomationssysteme (GA) laden mangels Schutzmechanismen geradezu zum Hacken ein. Dr. Steffen Wendzel , Teamleiter IT-Sicherheit in der GA, Fraunhofer-Institut für Kommunikation, Informationsverarbeitung und Ergonomie, FKIE, Bonn/Wachtberg, fand auf der Tagung klare Worte für die Hersteller, Planer, Anlagenbauer und Nutzer: Die meisten der bestehenden Automationssysteme seien nicht für einen Internet-Anschluss vorgesehen und deshalb ohne ausreichende Sicherheitsfunktionen. Wendzel: „Die Betreiber dieser Systeme wollten damals in erster Linie Funktionalitäten, Sicherheit war zweitrangig.“ Das Problem sei, dass es den bestehenden Gebäudeautomationssystemen an Rechnerleistung fehle und sie über keine Aktualisierungsfunktionen verfügen. Selbst neue GA-Systeme könnten nicht gesichert betrieben werden, da sie sich an bestehende Protokollstandards halten müssen, die für die Integration von IT-Sicherheit hinderlich sein können. Welche GA-Systeme ungesichert im Netz stehen, könne über die Suchmaschine Shodan analysiert werden. Jan-Ole Malchow und Johannes Klick von der Arbeitsgemeinschaft Sichere Identität, Fachbereich Mathematik und Informatik der Freien Universität Berlin, fanden heraus, dass etwa jedes zehnte Gebäudeautomationssystem Sicherheitslücken aufweist (Studie: „Erreichbarkeit von digitalen Steuerungsgeräten; ein Lagebild).

Fritz Pruns und Wolfgang Kastner, Institut of Computer Aided Automation, Technische Universität Wien, filterten in den USA knapp 9000 BACnet-Geräte, in Deutschland etwa 120 BACnet- und rund 630 KNX-Geräte sowie in der Schweiz 39 BACnet- und 204 KNX-Geräte als unsicher beziehungsweise frei zugänglich heraus.

Vor diesem Hintergrund warnt Wendzel davor, das Internet der Dinge unkritisch voranzutreiben. Dabei gehe es nicht nur um Hackerangriffe, sondern auch um professionelle Data Miner, die Daten über Smart Building Botnetze abgreifen, um sie zu vermarkten, beispielsweise aus E-Healthcare-Systemen oder Video-Überwachungsanlagen. Deshalb sei es wichtig, auch Daten von Sensoren und Aktoren abzusichern und verschlüsselt abzuspeichern. Wendzel kritisierte in diesem Zusammenhang, dass IT-Sicherheitsfunktionen von Gebäudeautomationssystemen, falls überhaupt vorhanden, für den Betreiber kaum verständlich sind. Dies gelte besonders für BACnet-Geräte.

Abhilfe schaffen soll das Forschungsprojekt BARNI, Building Reliable Network Infrastructure, ein öffentlich gefördertes Forschungsprojekt von FKIE und der MBS GmbH, Krefeld. In diesem Zusammenhang wurde auch ein virtuelles Labor zur Schulung errichtet. Die Nutzer sollen dabei lernen, echte von unechten Komponenten zu unterscheiden, um damit ihre Systeme besser zu schützen. Die Laufzeit des BARNI-Projekts ist bis 07/2016 veranschlagt und umfasst eine Fördersumme von 1 Million Euro. In der Konsequenz müssen künftige BACnet- und andere Automationsgeräte mit mehr Prozessleistung ausgerüstet werden.

Fazit

Weltweit sind Tausende Industrie- und Gebäudeautomationsanlagen über das Internet erreichbar, viele davon sind – wenn überhaupt – unzureichend geschützt. Besonders gefährdet sind bestehende BACnet- und EIB/KNX-Systeme, da die Industrie zum Zeitpunkt der Herstellung keinen Grund sah, präventive Sicherheitsmaßnahmen zu implementieren. Aufgrund fehlender Rechenleistung sowie fehlender Schnittstellen lassen sich neue Sicherheits-Features meist nicht nachträglich implementieren. Cyberterroristen, Hacker und IT-Interessierte mit starkem Spieltrieb werden geradezu eingeladen, solche Systeme zu manipulieren, Daten abzugreifen und – im schlimmsten Fall – Strategien für Cyberkriege zu entwickeln. Suchmaschinen wie Shodan, aber auch das systematisches Suchen nach offenen WLAN-Systemen mittels „Wardriving“ und „Wardialing“ vereinfachen solche Angriffe. Bleibt die Frage, warum die SHK-/TGA-Branche und die GA-/MSR-Industrie das Thema nicht offensiver angehen.

Die Akteure

Autor

Wolfgang Schmid ist freier Fachjournalist für Technische Gebäudeausrüstung, 80751 München, wsm@tele2.de